Windows Server 2003 Certification Authority - KRA (Key Recovery Agent) Uygulaması

KRA uygulaması için sistemimizde olması gerekenler;

- V.2 Templateler

- Windows Server 2003 Enterprise ya da Data Center Edition ve üzerinde kurulu bir CA

- Microsoft Active Directory

- CMC Protokolü

CMC Şifreleme İleti Sözdizimi (CMS) kullanan bir Sertifika Yönetim protokolüdür.

Bu işlem için öncelikle Key Recovery Agent olacak kullanıcı belirlenmelidir. Bunun için;

CA

ara yüzünden Certificates Templates tabına sağ tıklanarak manage

seçeneği seçilir. Bu menüde; V.1 ve V.2 (Windows Server 2000 ve Windows

Server 2003 için) template’ler bulunmaktadır.

Burada Key Recovery Agent Template’i bulunur ve Porperties tabına girilir.

Template’nin

Porperties tabından Security sekmesine gelinir ve Add denerek KRA

olması istenen kullanıcı listeye eklenir. Ardından kullanıcıya gerekli

haklar verilir. (KRA olabilmek için Read ve Enroll haklarının verilmesi

gerekmektedir.)

Ardından yayınlanacak olan sertifika veya sertifikalar duplicate edilir. (Çoğaltılır)

Bu işlem için çoğaltılacakolan template’nin üzerine gelip sağ tıklayarak Duplicate Template dememiz yeterlidir.

Karşımıza

yukarıdaki gibi bir pencere çıkacaktır. Burada Genaral tabından

sertifikamıza tanımlayıcı bir isim belirleyebiliriz. Yine aynı tabdan

sertifikanın geçerlilik süresini (Validity Period) ve yenilenme süresini

(Renewal period) belirleyebiliriz.

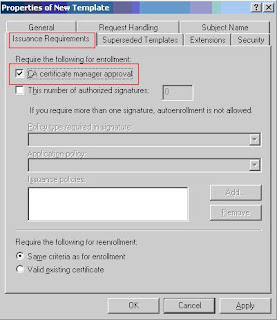

Yine

aynı menüde Issuance Requirements tabına geldiğimizde karşımıza önemli

bir ayrıntı çıkmaktadır. Burada CA certificate manager approval seçeneği

işaretlenirse talep edilen sertifika Administrator’un yetkisi olmadan

kullanıcıya yüklenemez.

Gerekli ayarlamaları yaptıktan sonra OK dediğimizde sertifikayı çoğaltmış ve yayınlanmaya hazır hale getirmiş oluyoruz.

Bunun

ardından sertifikayı yayınlama aşamasına geliyoruz. Ben bu senaryoda 2

sertifika yayınlayacağım. Birisi KRA olacak kişi için Key Recovery Agent

serifikası, bir diğeri de sıradan bir kullanıcı için User sertifikası.

Bunun için;

CA menüsünden Certificate Templates’e sağ tıklıyoruz ve New / Certificate Template to issue seçeneğini seçiyoruz.

Ardından

karşımıza yayınlanabilecek sertifikaların listelendiği bir sayfa

gelecek. Bu sayfada yayınlayacağımız bir yada daha fazla sertifikayı

seçerek (CTRL tuşuna basılı tutarak birden fazla sertifikayı aynı anda

seçebiliriz) OK diyoruz.

Bu işlemin ardından yayınlayacağımız sertifikalar CA ara yüzünde gözükmektedir.

Şimdi sıra kullanıcıların sertifikaları çekmesine geldi. Bu işlemi öncelikle KRA için yapacağım.

Bu işlem için KRA olacak kullanıcı ile (bu senaryoda kaan kullanıcısı) sertifikamı talep etmek için http://localhost/certsrv adresinden Certificate Services ara yüzüne girilip Request a certificate seçeneği seçilmelidir.

Ardından Create and submit a request to this CA (Bu CA için bir talep yarat ve bu talebi ilet) seçeneği seçilir.

Karşımıza gelen sayfanın en üstünden istenilen sertifika seçilir.

Ardından

sayfanın en altından Submit seçeneği seçilir. Submit dediğimizde

karşımıza bir uyarı penceresi gelecektir. Bu uyarıda sadece güvenlen web

sitelerinin sertifikalarını talep etmemiz gerektiği ile ilgili bir

uyarı yer almaktadır. Bu uyarıya Yes dediğimizde talebimiz yaratılacak

ve Certification Authority’e iletilecektir.

Ardından

karşımıza talebimizin alındığını gösteren bir mesaj gelecektir. Fakat

sertifikayı yayınlarken sertifikanın özellikler tabından sertifikanın

admin izin vermeden yüklenememesini seçtiğimiz için KRA sertifikasının

öncelikle Administrator tarafından onaylanması gerekmektedir.

Administrator bu işlemi CA ara yüzünden yapabilir.

Bu

işlem için CA ara yüzü açılır ve Pending Requests tabına gelinir.

Burada onay bekleyen sertifikanın üzerine sağ tıklanır ve All Tasks /

Issue (onaylayacaksak) ya da Deny (onay vermeyeceksek) seçeneği seçilir.

Genelde Pending Request’lerin Web ara yüzüne düşmeleri zaman alır, bu

yüzden bu işlemin CA ara yüzünden yapılması zaman kazandırır.

Administrator

sertifika için onayı verdiğine göre artık KRA olacak kullanıcı Web ara

yüzünü kullanarak sertifikasını yükleyebilir.

Bu işlem için;

KRA olacak kullanıcı yine http://localhost/certsrv ile talep ettiği sertifikayı bulur.

Ardından Install this certificate (bu sertifikayı yükle) seçeneğini seçer.

Bu işlemi de yaptıktan sonra geriye CA özelliklerinden arşiv özelliklerini açmak kalıyor.

Bu işlem için öncelikle CA / Properties tabına gelinir.

Ardından

Recovery Agents tabına gelinir. Önce Arşiv özelliğini açılıp ardından

da yayınladığımız KRA Sertifikası Add denerek KRA Certificates kısmına

eklenir.

Bu işlemle birlikte CA Servisi yeniden başlatılacaktır.

Böylece KRA uygulamasını bitirmiş oluyoruz. Domainimizde belirlediğimiz kullanıcıyı Key Recovery Agent yapmış olduk.

NOT:

KRA’nın çalışabilmesi için yayınlanan sertifikaların private key’lerine

ulaşması gerekmektedir. Bunun için yayınladığımız template’lerde Arşiv

özelliğini aktif hale getirmeliyiz. Böylece yayınlanan sertifikaların

private key’leri Active Directory tarafından arşivlenebilir.

Şimdi de Anahtar Kurtarma Prosesinin nasıl çalıştığını görelim.

Bu konuyu açıklamak için kullanacağım senaryo şu şekilde olacaktır:

kaanerden.net

domaininin kullanıcılarından “user1” encrypt ettiği dosyalarını

açamamaktadır. Durumu Domain Admin’ine iletir. Domain Admin’i de yaptığı

araştırmadan sonra sertifikanın silindiğini belirler ve KRA’ya bu

durumu bildirir.

User1 şifrelediği dosyasını açmaya çalışıyor fakat açamıyor.

Bu

işlemi gerçekleştirmenin iki yolu vardır. Bunlardan ilki komut satırını

kullanmaktır. Microsoft bu prosesi oluştururken gerekli yetkileri hem

KRA’ya hem de Administrator’a paylaştırmıştır.

İlk rol Administrator’a aittir. Administrator öncelikle user1 için yayınlanan sertifikanın seri numarasını bulmalıdır.

Bunun

için CA ara yüzünden Issued Certificates kısmında user1 için yayınlanan

sertifikayı açarak Details tabından seri numarasını elde eder. Daha

sonra komut satırını açarak;

“ Certutil –getkey Cert_No cert.blob “ formatındaki komutu koşturmalıdır. Bu komut C dizininin altında cert.blob adında bir dosya oluşturacak.

Bunun ardından sıra KRA’ya geliyor. cert.blob dosyası oluşturulduktan sonra KRA da komut satırına girerek;

“ certutil –recoverkey cert.blob cert.pfx

“ komutunu koşturmalıdır. Bu komut Administrator’un oluşturduğu .blob

dosyasını kullanılabilir bir sertifika dosyası olan .pfx’e dönüştürür.

Bu komut ile birlikte KRA’nın C dizininin altında cert.pfx adlı bir

dosya oluşacaktır. Bu dosya user1 kullanıcısının kaybettiği

sertifikadır. Bu .pfx dosyası user1 tarafından yüklendiğinde eski

şifrelenmiş dosyalarını tekrar açabilecektir.

Anahtar

Kurtarma Prosedürünün diğer bir yapılış yöntemi ise Key Recovery Tool’u

kullanmaktır. Bu tool’u kullanabilmek için bilgisayarınızda Windows Server 2003 Resource Kit’in yüklü olması gerekir.

Key Recovery Tool’u çalıştırmak için Başlat / Çalıştır menüsüne “ krt “ yazmak yeterlidir.

KRT ara yüzü

Key

Recovery Tool’u kullanmak çok kolaydır. Öncelikle arama yapacağımız

kriteri belirleyip Value kısmına yazmalıyız. Ben burada user 1 için

yayınladığım sertifikayı kurtarmaya çalıştığım için Value kısmına user1

yazdım. Search butonuna bastığımızda Certificates yazan alanda

aradığımız kriterlere uygun sonucu göreceğiz. Buradan sonra karşımıza 3

seçenek çıkıyor.

1.)Retrieve Blob:

Bu

seçeneği Domain Administrator cert.blob dosyasını oluşturmak için

seçer. İşlem sonunda komut satırında olduğu gibi bir .blob dosyası

oluşturulur.

2.)Decrypt Blob:

Bu seçeneği ise KRA seçebilir. Bu seçenek ile KRA, Administrator’un oluşturduğu cert.blob dosyasını Cert.pfx e dönüştürür.

3.) Recover:

Bu

seçeneğin seçilmesi için KRA ve Domain Administrator yetkileri aynı

kullanıcıda olmalıdır. Eğer kendi yapımızda Administrator ve KRA aynı

kişi ise Recover seçeneği ile tek adımda .pfx dosyasını oluşturabiliriz.

Bu

adımlar sonunda oluşan cert.pfx dosyası sertifikası kaybolan

kullanıcının bilgisayarına Import edildiğinde, (yüklendiğinde) kullanıcı

daha önce şifrelediği dosyalarını tekrar açabilecek hakkı kazanır.

Bu

yazımda size Anahtar Kurtarma Prosedürü ile birlikte CA kullanılarak

yapılabilecek neredeyse bütün uygulamalardan bahsetmeye çalıştım. Bir

sonraki yazımda görüşmek üzere ..

Hiç yorum yok:

Yorum Gönder